Cybersecurity Rapportering: transparantie in digitaal gevaar

Home » Cybersecurity » Cybersecurity Rapportering: transparantie in digitaal gevaar

Cyberdreigingen evolueren voortdurend. Het rapporteren van incidenten is een essentieel onderdeel van een effectieve beveiligingsstrategie. Gebeurtenissen bijhouden is niet alleen cruciaal om de aard en omvang van aanvallen te begrijpen, maar ook om transparantie te waarborgen en aan regelgevingen te voldoen.

Eén van die belangrijke regelgevingen is NIS2. Wil je meer weten over deze richtlijn? Bekijk dan eens deze blogs:

Wat is Incident Reporting

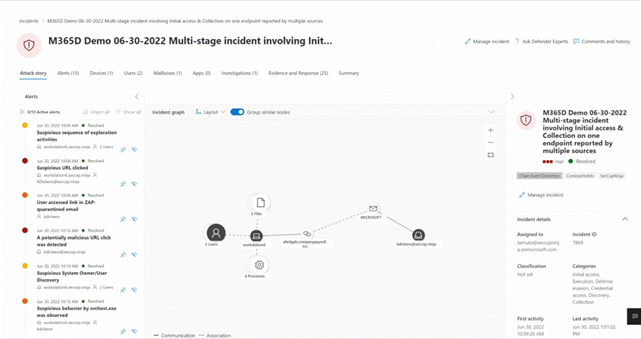

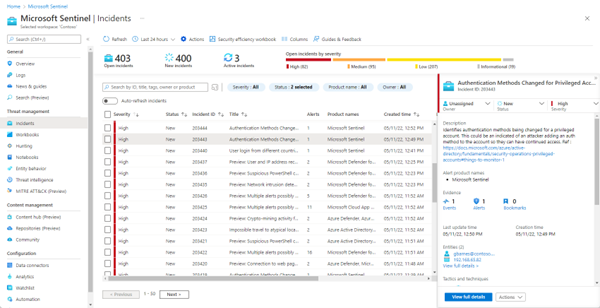

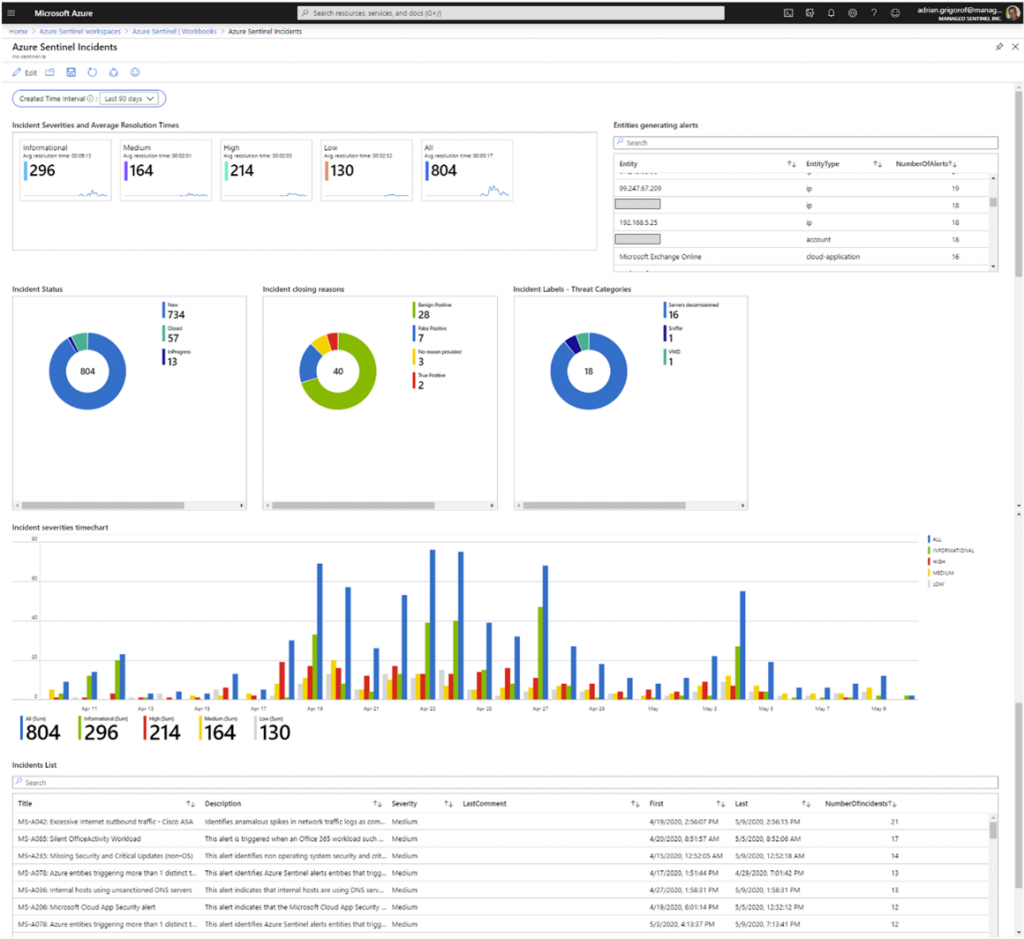

Incident Reporting in Cybersecurity is het vastleggen van de details van een incident, zoals een klik op een phishing-link, op het moment dat het gebeurt of kort daarna. Deze details worden dan gebruikt om het risiconiveau van het incident te beoordelen en te prioriteren. Tools zoals Microsoft Defender geven een label mee die bepaald hoe ernstig de gebeurtenis is.

Vervolgens kan je een gedetailleerd overzicht zien van de volledige gebeurtenis. De bedoeling is dat een team van cybersecurityexperten deze meldingen controleert. Er zitten namelijk ook veel zogenaamde false positives in. Dat wil zeggen dat er soms te snel aan de alarmbel getrokken wordt en een gebeurtenis als een dreiging gezien wordt, terwijl dat niet het geval is. Met kennis en kunde worden de juiste maatregelen genomen om het incident te verwerken en in de toekomst te voorkomen.

Waarom Incident Reporting?

Incident Reporting gaat niet alleen om het vastleggen van cyberincidenten; het draait ook om gedetailleerde documentatie van de gebeurtenissen en mogelijke preventieve maatregelen voor de toekomst. Dit is om verschillende redenen van vitaal belang:

Er zijn verschillende redenen waarom het van vitaal belang is:

- Inzicht in de aard van cyberaanvallen: Door incidenten op te volgen, krijg je als organisatie een dieper inzicht in de methoden en tactieken die worden gebruikt door aanvallers. Dit inzicht is essentieel om toekomstige aanvallen te voorkomen en proactieve verdedigingsmaatregelen te implementeren.

- Vertrouwen opbouwen: Incident reporting in jouw IT-infrastructuurte implementeren, draagt bij aan het opbouwen van vertrouwen bij belanghebbenden. Denk aan jouw klanten, partners en regelgevende instanties. Het laat zien dat je als organisatie open staat voor verantwoording en bereid bent om te leren van eventuele risico’s.

- Naleving van reguleringen en normen: Veel regelgevingen en branche-specifieke normen vereisen dat organisaties incidenten adequaat kunnen opvolgen en verwerken. Door ook de mogelijkheid om transparante rapporten voor te leggen, voldoe je aan deze voorschriften. Zo vermijd je boetes of andere juridische gevolgen.

De verschillende onderdelen van Incident Reporting binnen je organisatie

- Detectie

Doel: Het herkennen van ongewone activiteiten die kunnen wijzen op een beveiligingsincident.

- Methodes: Gebruik van intrusion detection systems (IDS), security information and event management (SIEM) systemen, en regelmatige security audits. Microsoft biedt dit aan met Defender en Sentinel. Vanaf de Microsoft Business Premium licentie geniet je van een incident reporting tool.

- Belang: Vroege detectie is cruciaal om de impact van een incident te minimaliseren.

- Rapportage

Doel: Het documenteren en communiceren van incidenten.

- Procedure: Opstellen van een gedetailleerd rapport dat de aard, omvang en potentiële impact van incidenten beschrijft.

- Communicatie: Informeren van het incident response team, management, en indien nodig, externe partijen zoals wetshandhavingsinstanties.

- Analyse

Doel: Het onderzoeken van het incident om de oorzaak, omvang en impact te bepalen.

- Stappen: Verzamelen van bewijsmateriaal, logbestanden analyseren, en de betrokken systemen en netwerken onderzoeken.

- Resultaat: Een duidelijk begrip van hoe het incident heeft kunnen gebeuren en welke systemen zijn getroffen.

- Inperking

Doel: Het nemen van maatregelen om de schade te beperken en verdere verspreiding te voorkomen.

- Acties: Isoleren van getroffen systemen, tijdelijk uitschakelen van bepaalde diensten, en het toepassen van noodpatches.

- Strategie: Zorgen dat het incident geen verdere schade aanricht aan de organisatie of haar stakeholders.

- Herstel

Doel: Het herstellen van getroffen systemen en diensten naar hun normale status.

- Processen: Schoonmaken van getroffen systemen, herstellen van data vanuit back-ups, en het geleidelijk weer online brengen van diensten.

- Verificatie: Testen of alle systemen weer naar behoren functioneren en of de beveiligingsmaatregelen effectief zijn.

- Evaluatie

Doel: Het beoordelen van de respons op het incident en het bijwerken van de beveiligingsmaatregelen en -procedures.

- Lessen: Identificeren van wat goed en wat minder goed ging tijdens de respons.

- Verbeteringen: Aanpassen van het incident response plan en het versterken van de beveiligingsinfrastructuur om toekomstige incidenten te voorkomen.

Ben jij geïnteresseerd in transparante cybersecurityrapporten? Praat vrijblijvend met een van onze specialisten om samen jouw oplossing te bespreken!

Praat vandaag nog vrijblijvend met een specialist!