Zo maak je een complete asset inventory

Home » Cybersecurity » Zo maak je een complete asset inventory

Reeks: Van nulmeting naar sterke cybersecurity – Deel 2

In Blog 1 van deze reeks heb je ontdekt waarom een asset inventory in combinatie met een risk assessment de beste eerste stap is richting sterke cybersecurity.

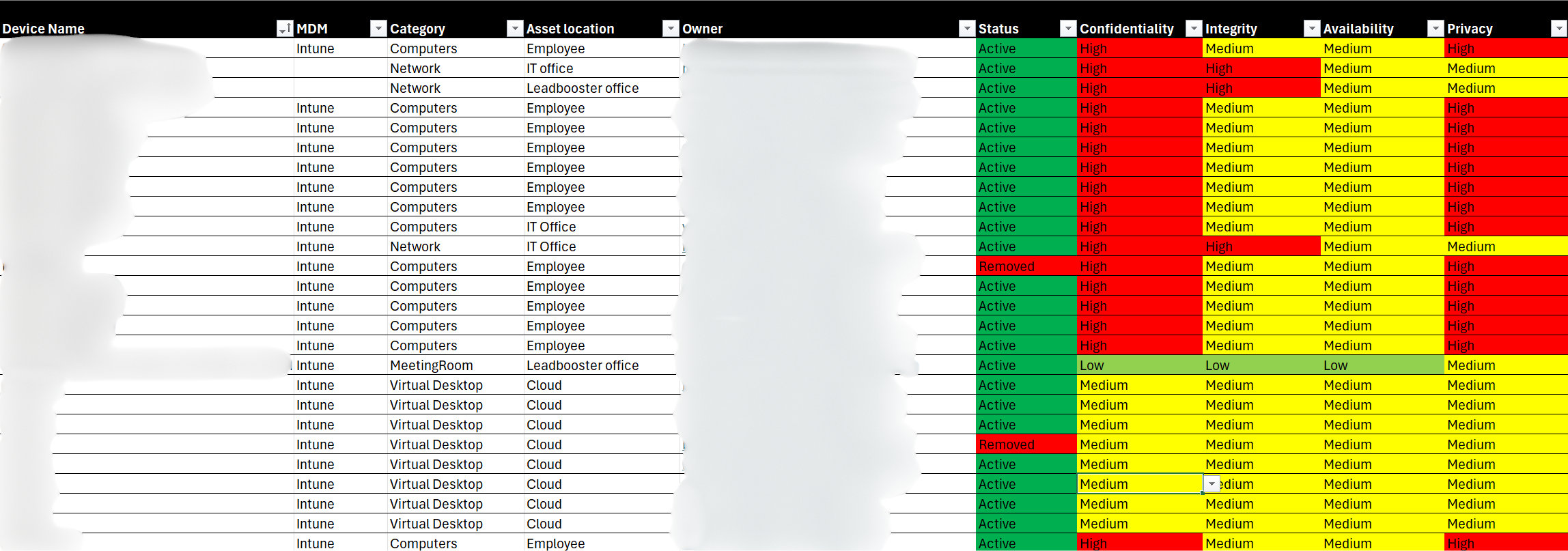

Vandaag gaan we inzoomen op stap één én twee: je asset inventory opstellen en je assets classificeren.

Wat is een asset inventory?

Een asset inventory is een overzicht van alles wat belangrijk is voor je organisatie. Dat betekent meer dan alleen laptops en servers.

Denk aan:

- Hardware: laptops, servers, netwerkapparatuur, mobiele toestellen

- Software: applicaties, cloudoplossingen, licenties

- Data: klantgegevens, interne documenten, intellectueel eigendom, cv’s

- Mensen: medewerkers, partners, leveranciers

Tip: vergeet je onzichtbare assets niet. Denk aan API-koppelingen, SaaS-abonnementen en externe datacenters. Die zijn vaak net zo cruciaal, en soms nóg kwetsbaarder, dan de hardware die op je bureau staat.

Hoe pak je het aan?

- Verzamel informatie automatisch waar mogelijk

Gebruik je IT-beheertools om hardware en software in kaart te brengen. - Vul aan met interviews en checklists

Niet alles wordt automatisch gedetecteerd. Spreek met IT, afdelingen en leveranciers om ontbrekende informatie aan te vullen. - Houd je overzicht actueel

Een inventory die veroudert, is niets meer waard. Voeg jouw nieuwe assets direct toe en label verwijderde assets als ‘verwijderd’.

Maak er een proces van

Je asset inventory hoort te leven. Daarmee bedoel ik:

- Stel een procedure op voor het toevoegen of verwijderen van assets. Zo blijft de lijst telkens up-to-date.

- Bepaal wie verantwoordelijk is voor het actueel houden van de lijst.

- Documenteer wijzigingen, zodat je altijd weet wat er is veranderd. Dit is ook een vereiste van Cybersecurity frameworks.

Jouw assets classificeren

Niet alle assets zijn even belangrijk. Daarom is het slim om ze te beoordelen volgens de CIA-classificatie:

- Confidentiality (Vertrouwelijkheid) – Hoe gevoelig zijn de gegevens? Wie mag ze zien? Denk aan klantgegevens of bedrijfsgeheimen.

- Integrity (Integriteit) – Hoe belangrijk is het dat gegevens juist en volledig blijven? Denk aan financiële cijfers of medische dossiers.

- Availability (Beschikbaarheid) – Hoe kritisch is het dat de asset altijd beschikbaar is? Denk aan een productieserver of ERP-systeem.

Tip: Je kan ook Privacy toevoegen als extra criterium. Zo neem je expliciet mee hoe gevoelig persoonsgegevens zijn en bereid je je organisatie meteen voor op de GDPR-wetgeving.

Dit is vooral belangrijk als je veel klant-, medewerker- of patiëntgegevens verwerkt.

Waarom deze stap cruciaal is

Door je assets te scoren op Confidentiality, Integrity, Availability (en eventueel Privacy) krijg je:

- Snel zicht op welke onderdelen maximale bescherming nodig hebben

- Een stevige basis voor je risk assessment (je baseert mogelijke risico’s op jouw assets)

- Duidelijke prioriteiten voordat je de geschikte beveiligingsmaatregelen kiest

Volgende keer in deze reeks:

In Blog 3 van deze reeks leer je hoe je je geclassificeerde assets koppelt aan dreigingen en kwetsbaarheden, en hoe je risico’s objectief beoordeelt én prioriteert.