Het gevaar van vergeten tools

Home » Cybersecurity » Het gevaar van vergeten tools

Soms staat de grootste dreiging al op je netwerk zonder dat je het doorhebt. Geen nieuwe malware, geen gerichte aanval, maar iets wat ooit handig leek en daarna gewoon… bleef staan. Een oude tool. Een stukje testsoftware. Een plug-in waar iedereen de naam van is vergeten.

Die ongebruikte toepassingen vormen de perfecte ingang voor aanvallers. Terwijl je nieuwe oplossingen toevoegt, blijft die ene oude service draaien op de achtergrond. Zonder updates. En het is precies dat wat het zo kwetsbaar maakt voor een cyberaanval.

Onzichtbare gaten in je verdediging

Verouderde software merk je vaak pas wanneer het misgaat. In veel organisaties blijven dingen hangen zoals:

- Oude softwareversies

- Vergeten beveiligingstools

- Testomgevingen die nooit zijn opgeruimd

- Plug-ins in browsers of servers die niemand opvolgt

Die componenten krijgen geen patches meer en groeien tot een interessante prooi in het vizier van aanvallers.

Waarom dit vaak misloopt

Het gebeurt omdat je IT-omgeving groeit. Project na project. Tool na tool. Tot niemand nog precies weet wat er allemaal draait. En wat je niet ziet, bescherm je ook niet.

Daar helpt een asset inventory bij. Niet als extra administratie, maar als fundament van een veilige omgeving. Je krijgt een actueel overzicht van alle systemen, toepassingen en diensten in je omgeving. Wat actief is. Wat vergeten werd. En wat eigenlijk al lang weg mag. Pas wanneer dat overzicht klopt, zie je waar de echte risico’s zitten. Daarnaast is dit een belangrijk onderdeel van NIS2. Zo ben je meteen goed begonnen.

Drie manieren om controle terug te nemen:

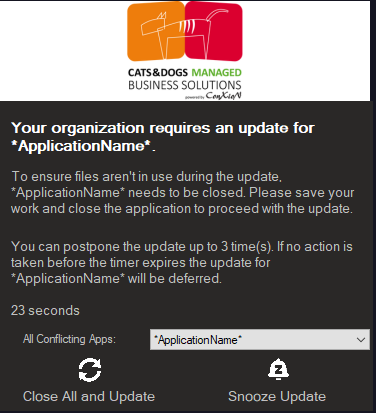

- Automatische patches

Met tools zoals PatchMyPC of ingebouwde update-mechanismen blijft elke toepassing automatisch up-to-date. Je vermijdt vergeten software en je sluit kwetsbaarheden nog vóór aanvallers ze kunnen misbruiken.

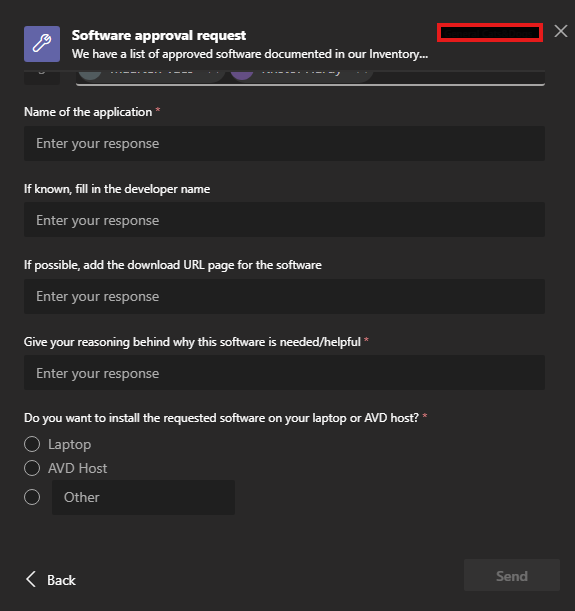

2. Een goedkeuringsprocedure voor nieuwe tools

Veel risico’s ontstaan niet door wat je vergeet te verwijderen, maar door wat er ooit zomaar is bijgekomen. Een plug-in. Een handige tool. Een snelle testoplossing.

Een goedkeuringsprocedure vertraagt dat proces bewust. Elke nieuwe applicatie of plug-in passeert eerst langs een manuele controle:

– Past dit binnen je IT-architectuur?

– Is er ondersteuning en onderhoud voorzien?

– Wat betekent dit voor je beveiliging?

Die manuele stap is belangrijk. Niet alles kan of mag automatisch. Net daarom is dit ook een expliciete pijler binnen NIS2: aantonen dat je bewust beslist wat toegang krijgt tot je omgeving.

Werk je met Microsoft Teams? Dan kan je gratis goedkeuringsflows opzetten zodat dit proces duidelijk, traceerbaar en haalbaar blijft. Je kan zelf de personen kiezen die verantwoordelijk zijnvoor het goedkeuren van deze procedure. Dat is vaak het management, een IT-verantwoordelijke en de DPO van je organisatie.

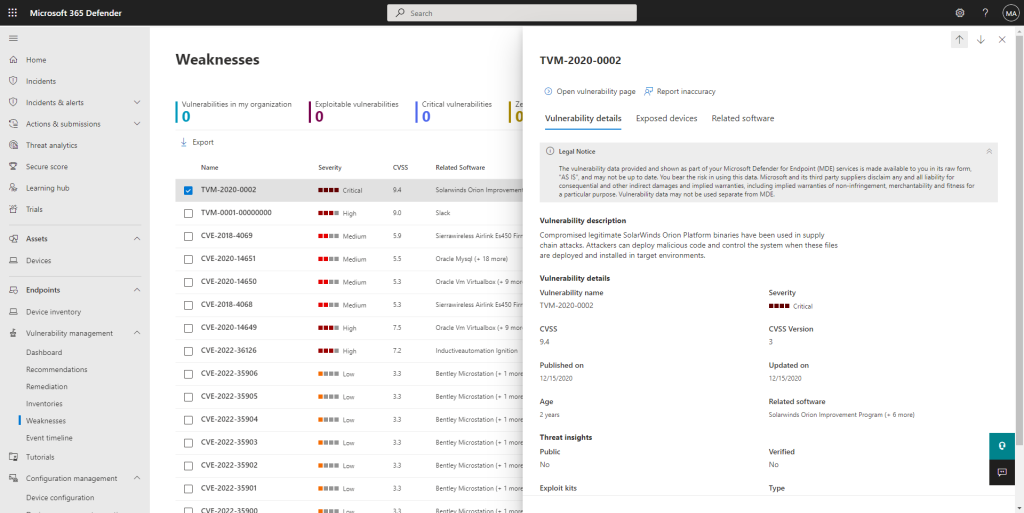

- Kwetsbaarheden opsporen met Microsoft Defender

Microsoft Defender en de ingebouwde Threat & Vulnerability Management-module scannen je volledige omgeving. Je ziet meteen welke software kwetsbaar is, welke versies risico vormen en waar oude componenten nog draaien.

Less is more

Opruimen is een vorm van verdediging. Hoe minder losse componenten, hoe minder risico’s. En hoe kleiner de kans dat er ergens nog een open raam blijft staan.

Jouw IT-omgeving in kaart te brengen?

Wij helpen je met plezier verder. Plan gerust een vrijblijvend gesprek met onze specialisten in.

Plan een gesprek in